एक नए प्रकार का एंड्रॉइड बैंकिंग ट्रोजन सामने आया है जो उपयोगकर्ताओं की बैंकिंग क्रेडेंशियल्स चुराने के लिए व्हाट्सएप, टेलीग्राम और सिग्नल जैसे एन्क्रिप्टेड मैसेजिंग ऐप को बायपास कर सकता है। थ्रेटफैब्रिक के सुरक्षा शोधकर्ताओं के अनुसार, स्टर्नस नामक नया ट्रोजन खतरनाक क्षमता रखता है, भले ही यह अभी भी अपने परीक्षण चरण में है।

शोधकर्ताओं ने चेतावनी दी है कि स्टर्नस को पहले से ही दक्षिणी और मध्य यूरोप में वित्तीय संस्थानों के खिलाफ लक्ष्य के साथ कॉन्फ़िगर किया गया है, यह सुझाव देते हुए कि एक व्यापक अभियान की तैयारी चल रही है। यह भी कहा जाता है कि यह मैलवेयर संचार प्रोटोकॉल और डिवाइस समर्थन जैसे क्षेत्रों में वर्तमान और अधिक स्थापित मैलवेयर परिवारों से अधिक उन्नत है।

“स्टर्नस” नाम स्टर्नस वल्गारिस (यूरोपीय स्टार्लिंग) से प्रेरित था, जो एक मध्यम आकार का पासरिन पक्षी है जो अपने तेज़, अनियमित स्वर पैटर्न के लिए जाना जाता है। शोधकर्ताओं ने समानता इसलिए निकाली क्योंकि मैलवेयर का संचार प्रोटोकॉल सरल और जटिल संदेशों के बीच अप्रत्याशित रूप से स्विच करता है, जो पक्षी की तीव्र, अनियमित बातचीत के समान है।

स्टर्नस कैसे काम करता है?

जैसा कि पहले उल्लेख किया गया है, स्टर्नस के पास मैसेजिंग ऐप्स पर एंड-टू-एंड एन्क्रिप्शन को बायपास करने की क्षमता है WhatsAppसिग्नल और टेलीग्राम. मैलवेयर एन्क्रिप्शन प्रोटोकॉल को “हैक” नहीं करता है, बल्कि एंड्रॉइड पर एक्सेसिबिलिटी सर्विसेज सेटिंग्स का दुरुपयोग करता है।

फ़ोन द्वारा संदेशों को डिक्रिप्ट करने के बाद स्टर्नस सीधे उपयोगकर्ता की स्क्रीन से संदेशों को पढ़ता है। इसका मतलब यह है कि यह वास्तविक समय में आने वाले और बाहर जाने वाले संदेशों की निगरानी कर सकता है और संपर्क सूचियों और पूर्ण वार्तालाप थ्रेड जैसी जानकारी देख सकता है।

शोधकर्ताओं का कहना है कि स्टर्नस “अग्रभूमि ऐप पर नज़र रखता है और जब भी पीड़ित व्हाट्सएप, सिग्नल या टेलीग्राम जैसी एन्क्रिप्टेड मैसेजिंग सेवाओं को खोलता है तो स्वचालित रूप से अपने यूआई-ट्री संग्रह को सक्रिय करता है।”

स्टर्नस खुद को वैध ऐप्स के रूप में प्रच्छन्न करता है जैसे “गूगल क्रोम”या ”प्रीमिक्स बॉक्स” ताकि उपयोगकर्ताओं को इसे इंस्टॉल करने के लिए प्रेरित किया जा सके।

यह वित्तीय धोखाधड़ी कैसे करता है?

शोधकर्ता बताते हैं कि स्टर्नस को दो प्राथमिक तरीकों का उपयोग करके वित्तीय धोखाधड़ी करने के लिए डिज़ाइन किया गया है:

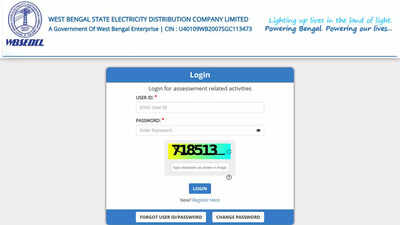

1) नकली लॉगिन स्क्रीन

हमलावर वैध ऐप के शीर्ष पर एक नकली बैंकिंग स्क्रीन दिखाते हैं। इसलिए जब उपयोगकर्ता अपना उपयोगकर्ता नाम और पासवर्ड टाइप करते हैं, तो वे वास्तव में उन्हें हमलावरों को दे रहे होते हैं, बैंक को नहीं।

2) “ब्लैक स्क्रीन” हमला

जब हैकर्स पीड़ित के डिवाइस पर दूरस्थ रूप से लेनदेन करना चाहते हैं, तो वे एक “ब्लैक स्क्रीन” ओवरले ट्रिगर करते हैं, जहां उपयोगकर्ता का फोन अंधेरा हो जाता है, जिससे उन्हें विश्वास हो जाता है कि डिवाइस बंद है या निष्क्रिय है। इसके बजाय, हैकर्स फोन को पृष्ठभूमि में संचालित करते हैं और पीड़ित को पता चले बिना कि क्या हो रहा है, धन निकाल देते हैं।

स्टर्नस वापस लड़ सकता है

शोधकर्ताओं ने यह भी चेतावनी दी कि अनइंस्टॉलेशन को रोकने के लिए डिवाइस के प्रशासक विशेषाधिकारों का उपयोग करके स्टर्नस को पीड़ित के फोन पर आक्रामक रूप से रहने के लिए प्रोग्राम किया गया है।

मैलवेयर लगातार बैटरी स्तर, सेंसर और नेटवर्क स्थिति की जांच करता है ताकि यह निर्धारित किया जा सके कि सुरक्षा शोधकर्ताओं द्वारा इसका विश्लेषण किया जा रहा है या नहीं। यदि उसे लगता है कि उस पर नजर रखी जा रही है, तो वह अपना व्यवहार छिपा सकता है।

इसके अलावा, यदि उपयोगकर्ता ऐप को अनइंस्टॉल करने या सेटिंग्स में इसकी अनुमतियों को रद्द करने का प्रयास करता है, तो मैलवेयर इसका पता लगाता है और स्वचालित रूप से ‘बैक’ पर क्लिक करता है या विंडो बंद कर देता है।

शोधकर्ताओं ने चेतावनी दी, “स्टर्नस डिवाइस पर दीर्घकालिक लचीलापन सुनिश्चित करने के लिए डिज़ाइन किए गए व्यापक पर्यावरण निगरानी उपप्रणाली के माध्यम से व्यापक स्थितिजन्य जागरूकता बनाए रखता है।”